“挖矿”木马威胁是近年来影响政企网络安全的威胁之一,黑客为了获取高性能计算能力,通常在用户不知情或者不经允许的情况下,盗用他人的系统资源和网络资源,将别人的计算机变成自己的“矿机”。此时,作为计算机资源聚集地的企事业单位自然成为了挖矿者的重要目标。

国家发展改革委会同中央宣传部、中央网信办、工业和信息化部等有关部门联合印发了《关于整治虚拟货币“挖矿”活动的通知》,全国范围内重点整治虚拟货币“挖矿”,并多次强调各省区市要坚决贯彻落实好虚拟货币“挖矿”整治工作的有关部署,对虚拟货币“挖矿”活动进行清理整治,严查严处国有单位机房涉及的“挖矿”活动。

黑客通常利用暴露在公网上的主机的应用端口、高危漏洞、弱口令等问题入侵主机,然后植入挖矿木马;或通过伪装成热门内容的图片或文档、捆绑正常应用程序等方式,诱导用户打开恶意文件或程序,完成入侵;而近年来“供应链感染”事件也层出不穷,一旦攻击成功,受害面广、危害大, 这些受害者的计算设备很有可能被黑客用来挖取数字货币;更甚者,为了挖取比特币等虚拟货币,个别企事业单位内部人员也会铤而走险利用单位内部资源偷偷挖矿。

一旦“挖矿”木马入侵成功,除了计算机系统资源被严重浪费外,黑客还会在系统内留下控制后门进行远程控制、或者成为攻击其他设备的跳板、通常也会被其他恶意程序利用,造成个人或企业信息的泄露。

中睿天下解决方案

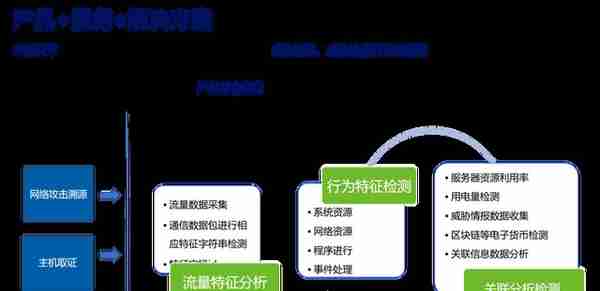

基于中睿天下独有的“挖矿业务场景化模型”作为分析算法的解决方案,通过分析场景下的(挖矿特征)数据,建立溯源取证的核心能力,结合威胁情报匹配能力,实时监控网络流量中的矿池域名、IP地址单、特征字符等挖矿特征、同时结合主机的CPU异常日志、主机运行进程的静态文件特征对比,从终端的角度来发现挖矿主机。

挖矿恶意程序检测流量层面

主要实现对挖矿协议、威胁情报、攻击行为、特殊特征等检测分析:

借助全流量解析识别能力,识别网络传播路径的挖矿协议;(如stratum协议、jsonrpc等)

与云情报中心同步威胁情报并对关联的DNS请求及时预警;

对挖矿恶意软件的矿池、C2等IOC指标作为特征,定期热更新,并实时监控分析;

挖矿恶意程序检测终端层面

主要实现对硬件状态、威胁情报、Yara规则、上下游供应链等:

监控异常的终端状态( CPU、GPU占用等)

借助Yara、hash等IOC情报对挖矿供应链软件进行识别;

中睿天下云情报中心

云端威胁情报实时更新

实时动态挖矿病毒专项IOC及样本狩猎分析

云威胁狩猎团队

专家狩猎安全服务

......

用户收益

01构建准确、全面、动态的“潜在矿机”风险资产管理能力

基于用户资产视角动态感知已有资产、开放应用服务、网络拓扑结构、资产漏洞等信息的能力;审计所有攻击事件、一键梳理所有沦陷资产、记录还原“黑客”控制资产所进行的所有行为,形成资产概况清单;运维人员可以清晰掌握资产及威胁动态,第一时间排查可能成为“矿机”的资产。

02构建自动化、可视化、“挖矿”场景化的关联分析追踪溯源能力

通过中睿独特的业务场景化建模能力,构建匹配用户生产环境的“挖矿”场景模型,结合情报关联与指纹行为比对技术,以时间轴的维度自动化关联分析攻击者在网络中不同网域、不同主机间的恶意活动轨迹;包含了攻击时间、攻击方法、黑客工具、资产主机、恶意操作、黑客画像、攻击行为成功与否等风险元素,高可视化展示攻击者在不同攻击链阶段的网络行为,让安全分析人员站在攻击者角度第一时间快速定位风险并回溯整起安全事件。

03提高响应效率,降低综合成本

通过结合用户资产、业务场景、攻击者信息、攻击链溯源、阈值告警联动处置等能力,综合提升用户的快速溯源和处置能力,减少人工分析成本、降低MTTR时间成本,降低用户被上级通报的几率。

上一篇

上一篇