有人说,有U的地方就有黑灰江湖。随着USDT从众多加密货币中脱颖而出,它变成收取黑资的“绿色通道”,围绕USDT被盗事件也愈演愈烈!

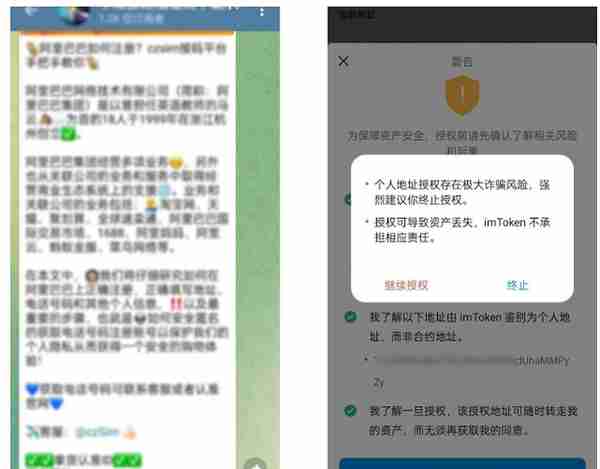

在telegram上的黑灰产交易中,凡涉及到线上钱包授权支付U过程,钱包里面的虚拟币资产基本会面临被清洗一空的厄运。

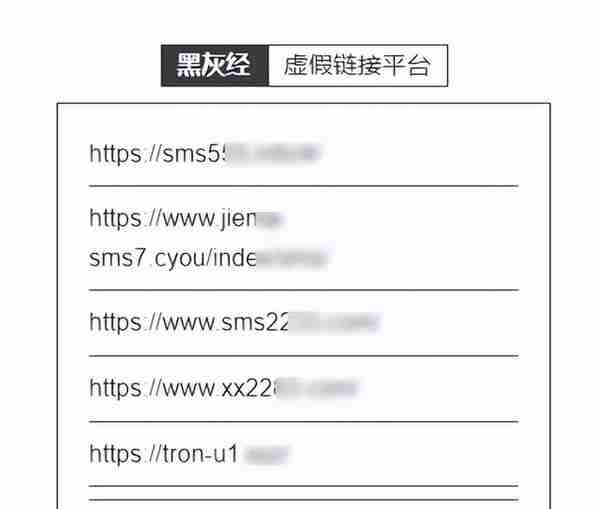

以接码平台为例子,根据黑灰经的追踪发现,在挑选5个接码链接追踪过程中,发现这些接码平台全都是以出售各类账号为幌子,让用户通过钱包在线上支付U,最终实现黑吃黑的目的。其中一个IP绑定了54个网站同时在运营,可见在黑灰中,盗U事件鱼龙混杂,触目惊心。

随着黑灰经深入研究发现,这些盗U平台在telegram上建了大量群组,每个群组的名称都不一样。他们在群组里刷了大量的假成员,逐一进行克隆。将设置群组成为禁言或者接收订阅通知状态。接下来他们便开始在各个群组里每天发送交易链接,坐等别人上钩。

U被盗取,在技术的原理上又是如何实现的?今天我们来解剖一下。

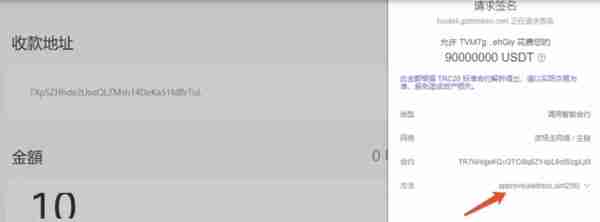

在U交易的过程中,很多人往往通过扫对方的二维码进行交易,这看起来很正常的二维码交易,对方会利用以太坊合约漏洞去控制钱包,实现远程转账。

目前市场上的钱包种类繁多,每个钱包的特点都不一样,存在的漏洞也不一样。比如钱包内置区块链浏览器,允许用户在 TRON 区块链上查找、确认和验证交易。块链浏览器会把授权识别成转账,如下图approve把钱包权给攻击者地址,钱包上的资产将会瞬间被转走,这种手段我们可以叫它——approve钓鱼。

从黑灰经获取到盗U的程序来看,该程序主要是利用合约漏洞调用钱包,就像早期的灰鸽子软件,只要获取权限就能实现远程控制。

以上提到的只是usdt被盗的其中一种场景,它还被广泛应用在xi钱、兑换u、高价回收u、卡接、代购等套路上。

在病毒植入方面,黑灰经追踪发现,随着越来越多的国人使用telegram,也让一些攻击者有机可乘,他们将木马植入到中文安装包中获取到移动端的权限,从而盗走钱包里的u资产。而在电脑端,木马病毒更多体现在卡接这类的软件上,通过在电脑上安装卡接软件,实现远控电脑的目的。

在一些人眼里,技术是无罪的,只是为不怀好意的人所用。但越来越多的usdt盗取事件也在提醒我们,技术并不能为人性之恶完全洗脱责任。面对无孔不入的盗u手段,远离这些违规的加密货币才是正确方式。

上一篇

上一篇